Vigaristas e pessoas mal-intencionadas existem aos montes por aí, e eles não ficariam de fora do mundo da tecnologia — um mercado constantemente em crescimento e que movimenta quantias enormes de dinheiro.

Por isso, é extremamente importante estar bem atento na hora de adquirir um equipamento eletrônico, um programa para o seu computador, os jogos do seu smartphone e os mais variados acessórios, como fones de ouvido e cartuchos de impressoras.

Mais do que comprar um produto desqualificado e que pode jogar o seu investimento no lixo, gadgets e aplicativos piratas podem colocar em risco as suas informações pessoais — podendo trazer grandes prejuízos financeiros — e até mesmo a sua saúde. Para ajudar você a não cair em golpes, nós selecionamos algumas dicas e alguns recursos capazes de facilitar a identificação de aparelhos e softwares falsificados.

Smartphones e tablets

Os eletrônicos “queridinhos” da atualidade são os smartphones e os tablets. Exatamente por tal motivo, eles são alvos em grande escala dos falsificadores. Aqui, além de geralmente envolver valores mais altos, há o perigo de os equipamentos fornecerem cabos que dão choques e baterias mal vedadas (com alta probabilidade de causar doenças).

Preços milagrosos

A primeira coisa a ser observada ao se comprar um gadget portátil novo é o preço. É possível encontrar algumas ofertas abaixo dos valores sugeridos pelas fabricantes, mas as lojas e distribuidoras não fazem milagres. Portanto, um aparelho que custa R$ 2 mil dificilmente (para não dizer jamais) será comercializado por R$ 150.

O visual entrega

Samsung Galaxy S3, à esquerda, lado a lado com o seu clone: o HDC Galaxy S3. (Fonte da imagem: Divulgação/HDC Mobile)

Samsung Galaxy S3, à esquerda, lado a lado com o seu clone: o HDC Galaxy S3. (Fonte da imagem: Divulgação/HDC Mobile)

Outra dica relevante é ficar de olho na aparência do gadget. Geralmente, os produtos piratas possuem acabamentos malfeitos, como rebarbas em suas bordas, encaixes com frestas e manchas em sua carcaça. Além disso, modelos menos qualificados apresentam a ausência de logos e do nome das fabricantes (ou possuem serigrafias que saem com facilidade), não oferecem o manual do usuário e são entregues em caixas genéricas sem as devidas identificações.

Na prática

Ainda está em dúvida se o celular ou tablet que pretende adquirir é original? Então não se acanhe e teste as suas funcionalidades. Repare bem nos ícones, confira a definição da fonte de textos e procure por apps nativos conhecidos do sistema operacional. Até mesmo as diversas variações do Android desenvolvidas pelas fabricantes possuem programas específicos.

Pode ser importante também executar alguns programas, rodar determinados jogos e tirar fotos para averiguar se o potencial de processamento e a qualidade de imagem correspondem às notícias e matérias veiculadas por meios de comunicação sobre o modelo em vista. Observe ainda a resposta tátil da tela, algo que apresenta enorme diferença de qualidade entre um produto original e um pirata.

Desconfie de recursos “estranhos”, como TV Digital e suporte para dois chips. Em suma, modelos top de linha das marcas mais respeitadas não disponibilizam esse tipo de funcionalidade. Por fim, mas não menos importante: não existe

iPhone com

Android, e nem vice-versa.

Respaldo da Anatel

Com a intenção de facilitar essa identificação de produtos piratas, a Agência Nacional de Telecomunicações criou há vários anos um selo oficial que certifica que aquele modelo foi analisado e testado pelo órgão. Geralmente, esse indicador fica dentro do dispositivo, sendo visualizado quando a bateria é removida (para dispositivos não selados, obviamente).

Além disso, você pode utilizar o IMEI do aparelho, um número de registro que funciona como o nosso RG. Para descobrir esse código, existem duas maneiras: a primeira é olhar a etiqueta colada na parte interna do gadget ou na caixa do produto. A segunda alternativa é digitar *#06#. Esse número segue o seguinte padrão de quatro grupos: nnnnn-nn-nnnnnn-n.

E isso não é tudo. A Anatel possui um Sistema de Gestão de Certificação e Homologação acessível por qualquer internauta.

Clique aqui para ser redirecionado até ele. Você pode usar o código de identificação da etiqueta de homologação da instituição presente na caixa ou dentro do gadget e pesquisar por ele através dessa ferramenta. Dúvidas? Leia

este artigo.

Software

Mídias físicas

Embora estejam caindo em desuso, os softwares comercializados por meio de mídias ópticas físicas ainda sofrem bastante com a pirataria, principalmente aqueles que possuem alto valor agregado. De maneira geral, a dica aqui é, antes de sair às compras, pesquisar quais mecanismos de segurança o produto desejado possui.

O Windows, por exemplo, que é um dos softwares que mais luta contra cópias falsificadas, tem vários recursos que identifica se um DVD é genuíno ou não. Basicamente, o disco do SO é acompanhado de duas etiquetas.

Uma delas traz a logo do sistema operacional com holografia que muda de cor, enquanto na outra, chamada de Etiqueta de Certificado de Autenticidade (COA), constam o nome do produto e uma sequência de segurança trançada e incorporada às fibras do papel. Ambas sofrem avarias facilmente identificadas quando removidas, ou seja, elas não podem ser transferidas de caixa sem que seja perceptível.

Tem mais: as mídias ainda contam com uma inscrição holográfica. Nas bordas do CD ou DVD, existe a palavra “Microsoft”, que se transforma em “Genuine” quando alterada a angulação de visualização. Erros de ortografia e logos distorcidas existentes nas caixas são outros indícios de falsificação.

Holografia "Microsoft" que vira "Genuine" no disco do Windows. (Fonte da imagem: Reprodução/Microsoft)

Holografia "Microsoft" que vira "Genuine" no disco do Windows. (Fonte da imagem: Reprodução/Microsoft)

Para conferir as imagens dessas etiquetas e hologramas presentes nos produtos da

Microsoft, você pode acessar

esta página mantida pela própria empresa. O ideal seria pesquisar por revendedores autorizados no site da desenvolvedora do programa que você deseja.

Digital

Quando pulamos para o mundo completamente virtual, as coisas ficam um pouco mais complicadas. Aqui, o esquema de etiquetas e selos holográficos ou impressões em alto relevo não funciona. Um agravante nesse cenário é que os softwares falsificados e maliciosos, aqueles que têm o objetivo de roubar dados e usar o seu PC ou gadget como propulsor de malwares e golpes, copiam aplicativos gratuitos. Com isso, eles passam mais despercebidos na hora da instalação.

Então como saber se uma versão digital de um determinado programa, um jogo para o seu tablet ou um app essencial no seu smartphone é “original”? Antes de pressionar o botão “Download”, você deve primeiramente conferir se o título do software está correto — letra por letra e inclusive possíveis pontuações.

O app oficial da Netflix, à esquerda, em contraste com uma cópia encontrada pela empresa de segurança Symantec. (Fonte da imagem: Divulgação/Symantec)

O app oficial da Netflix, à esquerda, em contraste com uma cópia encontrada pela empresa de segurança Symantec. (Fonte da imagem: Divulgação/Symantec)

Além disso, confirme o nome do desenvolvedor. Não hesite em realizar buscas na web e acessar os sites tanto do aplicativo quanto da empresa responsável por ele. Uma forma de reduzir os riscos de implementar um app ou game falso é baixar conteúdos apenas das lojas virtuais oficiais de cada plataforma, como

Google Play,

iTunes Store,

Amazon App Store e a

loja da Microsoft.

Porém, nem mesmo esses distribuidores estão livres de terem ameaças infiltradas. Portanto, é indicado que você verifique a quantidade de downloads (um programa confiável e popular geralmente tem milhares de transferências), as notas e as opiniões (programas maliciosos quase sempre recebem avaliações ruins).

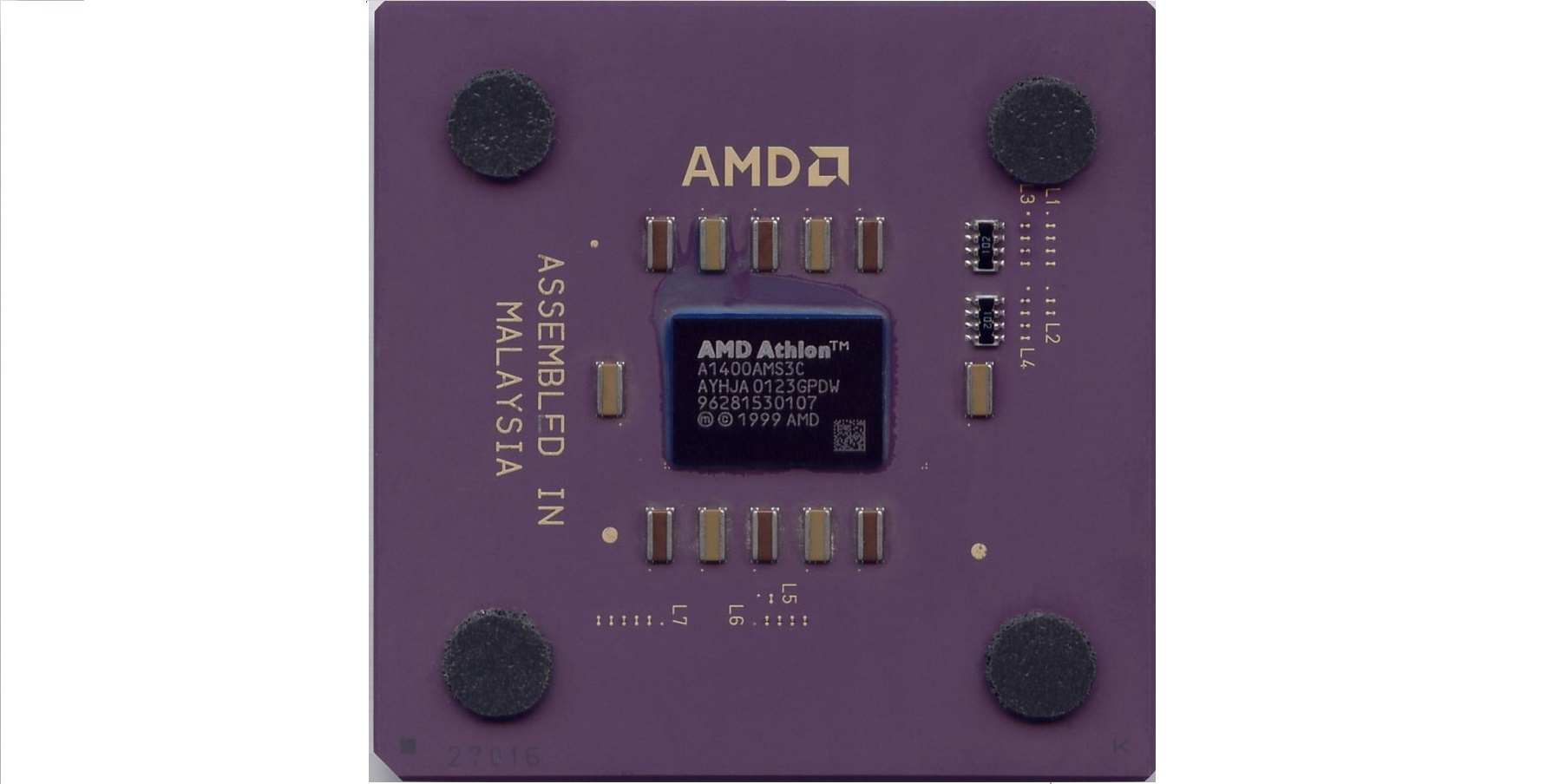

Componentes de hardware

Além de produtos “completos”, as peças que os compõem também são pirateadas. Não é difícil encontrar processadores, placas de vídeo, pentes de memória RAM, entre outros componentes de hardware, camuflados, ou seja, dispositivos de pior qualidade ou já com a sua vida útil comprometida se passando por modelos novos e mais potentes.

A principal orientação é pegar o número de série impresso no componente ou em sua caixa e entrar em contato com a fabricante para assegurar a procedência dele. Algumas fabricantes possuem seções em seus sites para isso, e várias delas inclusive disponibilizam setores dos seus suportes técnicos para validar a legitimidade do código. Se nem o número de série o equipamento tiver, não pense duas vezes em cair fora.

Outra forma de tentar verificar isso é procurar por imagens em alta resolução do componente na internet e compará-las com o produto em suas mãos na loja. Quando possível, compare a posição de cada componente, a coloração de pinos, marcações gráficas, rótulos e qualquer outra coisa que represente um diferencial para aquele modelo.

Consoles

Mudando de ares, vamos tratar agora da falsificação de video games. Esse tipo de pirataria pode não ser tão comum quanto os outros, mas caso você caia em um golpe do gênero o prejuízo com certeza será grande.

No caso dos consoles da Microsoft, como o

Xbox 360, há uma logo da companhia gravada em relevo na superfície, e não simplesmente impressa no dispositivo, e um pequeno rótulo holográfico oval (que mudam de cor e posição conforme ele é inclinado) na parte interna da sua carcaça.

Acessórios entregues com o video game também podem denunciar uma falsificação. Por exemplo, dispositivos com cabos possuem uma gravação com o nome da fabricante na parte metálica do conector.

Existe ainda uma etiqueta com informações do modelo na parte traseira do console, como data de fabricação, número de série, ID do produto e mais. Novamente: erros de ortografia e fotos incorretas na embalagem podem ajudar a identificar um hardware pirata.

Fones de ouvido

A lista de itens amplamente falsificados ainda não acabou. Os fones de ouvido sejam talvez os acessórios mais visados pelos falsificadores. Bom, a essa altura não precisamos repetir que prestar atenção na embalagem, na qualidade do material e na aparência do equipamento é primordial, com especial destaque para imagens apagadas ou borradas e a falta de um plástico que a envolva.

Fora isso, infelizmente, não há muito que ser feito além de evitar produtos com preços muito abaixo dos encontrados em lojas confiáveis ou promoções com reduções consideráveis no valor na compra de duas ou mais unidades. O peso do produto também pode ser um parâmetro de comparação bastante palpável, principalmente para modelos que cobrem as orelhas.

Cartuchos de impressora

Por fim, é preciso ficar esperto na hora de adquirir cartuchos de tinta para a sua impressora. Usar um dispositivo de alimentação desqualificado pode fazer com que a impressão de um simples documento seja o motivo da inutilização do equipamento e, o que é pior, a perda da garantia.

O principal indicador de um cartucho pirata, assim como em outros produtos, é o preço muito inferior à média praticada no mercado. Outro sinal de falsificação bastante evidente é a entrega em embalagens sem marca. As fabricantes não distribuem seus produtos em caixas de papelão totalmente brancas ou marrons.

Observe ainda a presença de selos com relevo ou holografia. Etiquetas apáticas, muito simples e “estáticas” podem ser um sinal de pirataria. A

HP, por exemplo, oferece ainda um QR Code de segurança, o qual pode ser conferido através de um aplicativo (

SureSupply) para celulares.

Desde a criação do Gmail em 2004, o Google aumentou em 15 vezes a capacidade de armazenamento das contas. Mas pra quem usa muito o e-mail, o espaço ainda pode não ser suficiente. Por isso, eu separei 4 dicas que vão te ajudar a limpar sua conta.

Desde a criação do Gmail em 2004, o Google aumentou em 15 vezes a capacidade de armazenamento das contas. Mas pra quem usa muito o e-mail, o espaço ainda pode não ser suficiente. Por isso, eu separei 4 dicas que vão te ajudar a limpar sua conta.

São imensas as dúvidas dos meus alunos e de muita gente que conheço, no momento de numerar as páginas de um trabalho no word 2007. Por isso, estou postando como numerar as páginas a partir da introdução no Word 2007/2010.

São imensas as dúvidas dos meus alunos e de muita gente que conheço, no momento de numerar as páginas de um trabalho no word 2007. Por isso, estou postando como numerar as páginas a partir da introdução no Word 2007/2010.